Kimchi Premium対国家ハッカー:Upbitが複数回侵害された後に続く、南北朝鮮間の隠れたサイバー戦争

市場は回復基調にあるものの、暗号資産取引所は再びセキュリティ侵害に直面しています。

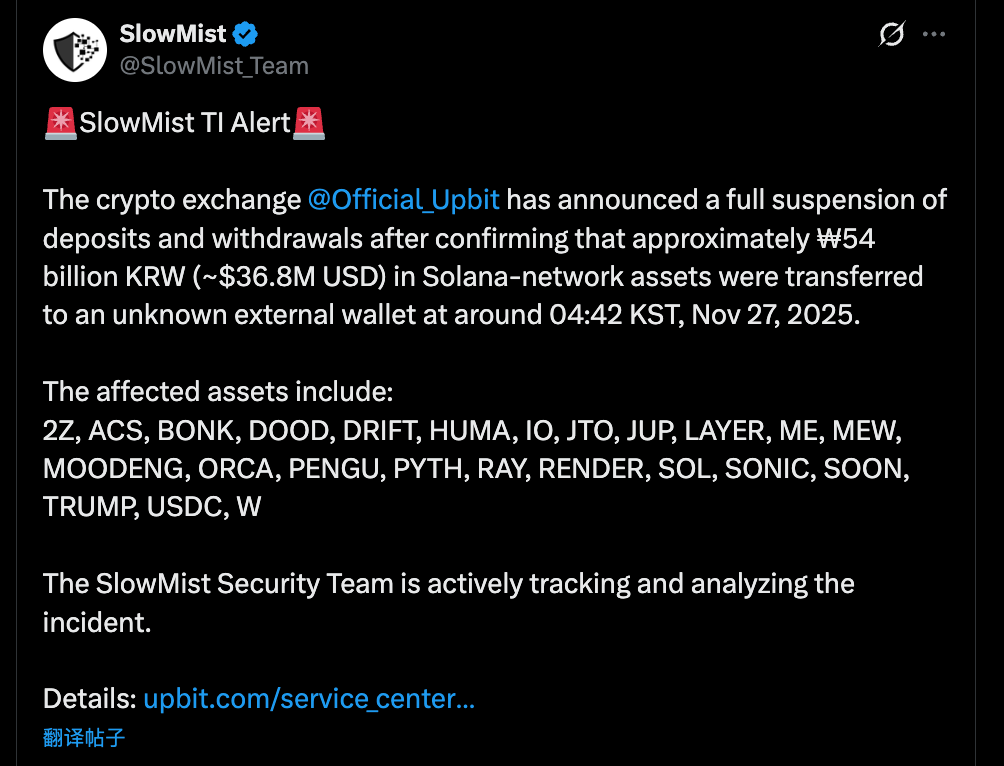

11月27日、韓国最大手の暗号資産取引所Upbitは、約540億KRW(3,680万USD)もの資産流出という重大なセキュリティインシデントを認めました。

11月27日4:42(KST)、韓国の多くのトレーダーが就寝中、UpbitのSolanaホットウォレットから異常な資金流出が発生しました。

SlowMistなどのブロックチェーンセキュリティ企業によると、攻撃者は特定の資産ではなく、Solanaネットワーク上のUpbit保有資産全体を一掃する形で盗難を実行しました。

盗難対象には、SOLやUSDCなどの主要トークンのほか、Solanaエコシステム内の主要SPLトークンのほぼすべてが含まれていました。

主な盗難資産一覧:

- DeFi/インフラ:JUP(Jupiter)、RAY(Raydium)、PYTH(Pyth Network)、JTO(Jito)、RENDER、IOなど

- ミーム/コミュニティ:BONK、WIF、MOODENG、PENGU、MEW、TRUMPなど

- その他プロジェクト:ACS、DRIFT、ZETA、SONICなど

この包括的な盗難は、攻撃者がUpbitのSolanaホットウォレットの秘密鍵を取得したか、署名サーバーを侵害し、ウォレット内全SPLトークンの認証・送金を可能にした可能性を示しています。

韓国暗号資産市場の80%を掌握し、韓国インターネット振興院(KISA)から最高のセキュリティ認証を受けるUpbitにとって、今回の侵害は甚大な打撃です。

ただし、韓国の取引所がハッキング被害を受けるのはこれが初めてではありません。

過去8年間、韓国の暗号資産市場は、特に北朝鮮からのハッカーの標的となり続けています。

韓国市場は個人投資家の投機熱が高いだけでなく、北朝鮮ハッカーにとって「ATM」としても利用されています。

南北サイバー紛争の8年史:取引所侵害の記録

攻撃手法は強引なハッキングから高度なソーシャルエンジニアリングへ進化し、韓国取引所の被害リストは拡大し続けています。

総被害額:約2億KRW(当時2億USD、現在の価値では12億USD超。2019年にUpbitから盗まれた342,000ETHは現在10億USD以上)

- 2017年:無法地帯―従業員PCがハッカーの標的に

2017年は暗号資産バブルの幕開けであり、韓国取引所にとっても悪夢の始まりでした。

韓国最大の取引所Bithumbが最初の主要被害者となり、6月には従業員の個人PCが侵害され、約31,000人分の個人情報が盗まれました。この情報で標的型フィッシング攻撃が行われ、約3,200万KRW(3,200万USD)が奪われました。調査では、顧客データが暗号化なしで保存され、基本的なセキュリティ更新も未実施だったことが判明しています。

この事件は、当時の韓国取引所のセキュリティ管理に大きな欠陥があったことを明らかにしました―顧客データを個人PCに保存しないといった基本ルールすらありませんでした。

中堅取引所Youbitの破綻はさらに深刻で、1年間に2度の大規模ハッキングを受け、4,000BTC(約500万KRWまたは500万USD)を4月に喪失し、12月には資産の17%が盗まれました。再建できず、Youbitは破産を宣言し、ユーザーは残高の75%のみ引き出せ、残りは長期破産手続きの対象となりました。

Youbit事件後、KISAは初めて北朝鮮による攻撃と公表し、市場に明確な警告を発しました:

取引所はもはや一般的なサイバー犯罪者だけでなく、地政学的動機を持つ国家支援型ハッカー集団と対峙することになったのです。

- 2018年:ホットウォレット強奪事件

2018年6月、韓国市場は連続攻撃にさらされました。

6月10日、中堅取引所Coinrailが侵害され、4,000万KRW(4,000万USD)超が流出。ハッカーは主にICOトークン(Pundi XのNPXSなど)を標的とし、BitcoinやEthereumは狙われませんでした。このニュースでBitcoin価格は一時10%以上急落し、暗号資産市場は2日間で40億USD超の時価総額を失いました。

10日後、最大手Bithumbが再びハッキングされ、ホットウォレットからXRP他約3,100万KRW(3,100万USD)が流出。皮肉にも、数日前にBithumbは「資産をコールドウォレットへ移しセキュリティ強化中」とTwitterで発表していました。

Bithumbはこの18か月で3度目のハッキング被害でした。

連続した侵害は市場の信頼を大きく損ないました。科学技術情報通信部は国内21取引所を監査し、85項目のセキュリティチェックを全てクリアしたのは7社のみ。残り14社は「常時ハッキングリスクあり」と判定され、12社はコールドウォレット管理に重大な欠陥がありました。

- 2019年:Upbitの342,000ETH盗難

2019年11月27日、Upbitは韓国史上最大の暗号資産単独盗難被害に遭いました。

ハッカーはウォレット統合処理を悪用し、1回の取引で342,000ETHを送金。資産は「ピールチェーン」技術で無数の小口取引に分割され、KYC不要の取引所やミキサーを経由して資金が分散されました。

調査では、盗まれたETHの57%が北朝鮮系と疑われる取引所で2.5%ディスカウントでBitcoinに交換され、残り43%は13か国51取引所でマネーロンダリングされました。

2024年11月―5年後、韓国警察は北朝鮮のLazarus GroupとAndarielによる犯行と正式に認定。IPアドレスの追跡や資金フロー解析、攻撃ソフト内の北朝鮮特有ワード「흘한 일」(「重要でない」)などを特定しました。

韓国当局はFBIと連携し、4年かけて資産を追跡。最終的にスイスの取引所から4.8BTC(約600万KRW)を回収し、2024年10月にUpbitへ返還しました。

しかし、被害総額から見れば回収分はごく僅かです。

- 2023年:GDAC事件

2023年4月9日、中堅取引所GDACがハッキングされ、約1,300万KRW(1,300万USD)、保管資産の23%が流出しました。

盗難資産は約61BTC、350ETH、1,000万WEMIXトークン、22万USDT。ハッカーはGDACのホットウォレットを掌握し、一部資金をTornado Cash経由ですぐに洗浄しました。

- 2025年:Upbit再び侵害―6年後の同日

11月27日、前回の侵害から6年後、Upbitは再び大規模盗難被害を受けました。

4:42、UpbitのSolanaホットウォレットから異常な資金流出が発生し、約540億KRW(3,680万USD)が不明アドレスへ送金されました。

2019年のUpbitハッキング後、韓国は2020年に「特別法」を施行し、全取引所にISMS認証と実名銀行口座を義務付けました。多くの小規模取引所が撤退し、巨大取引所だけが残りました。Kakao支援・認証済みのUpbitが市場シェア80%超を獲得しています。

6年に及ぶ規制改革にもかかわらず、Upbitは再び攻撃を防げませんでした。

本稿執筆時点で、Upbitは被害ユーザーへの全額補償を約束していますが、攻撃者や手口の詳細は未公表です。

「キムチプレミアム」、国家支援型ハッカー、そして核兵器

韓国取引所で頻発するセキュリティ事件は単なる技術的失敗ではなく、地政学の厳しい現実を反映しています。

極度に集権化され流動性が高く、地理的にも特異な市場で、韓国取引所は商業的セキュリティ予算で核開発を目指す国家支援型ハッカー部隊に立ち向かっています。

この部隊がLazarus Groupです。

Lazarusは北朝鮮偵察総局(RGB)傘下で、平壌屈指のサイバー戦精鋭部隊です。

暗号資産を標的にする以前から、Lazarusは伝統的金融分野でも実力を示してきました。

2014年のSony Pictures侵害、2016年のバングラデシュ銀行からの8,100万KRW(8,100万USD)奪取、2017年のWannaCryランサムウェア攻撃(150か国に被害)などが代表例です。

2017年以降、Lazarusは暗号資産へと標的を移しました。その理由は明快です:

暗号資産取引所は規制が緩く、セキュリティ基準も不統一で、盗難資金はオンチェーンで国境を越えて迅速に移転でき、国際制裁も回避可能です。

韓国は理想的な標的です。

第一に、地政学的ライバルであり、韓国企業を攻撃すれば北朝鮮は資金と「敵国」での混乱を得られます。

第二に、「キムチプレミアム」により流動性プールが肥大化。韓国の個人投資家は熱狂的で、需要が高まりKRWが限られた暗号資産に殺到し、恒常的なプレミアムが生まれます。

つまり韓国取引所のホットウォレットは他市場より圧倒的な流動性を持ち、ハッカーにとって「金鉱山」です。

第三に、言語面の優位性。Lazarusはソーシャルエンジニアリングに長けており、偽求人・フィッシングメール・カスタマーサポート偽装による認証コード取得などを行います。

言語障壁がないため、韓国の従業員やユーザーへの標的型フィッシング攻撃が非常に効果的です。

盗まれた資金はどこへ行くのか?それが最も重要なポイントです。

国連報告書やブロックチェーン分析企業は、Lazarusが盗んだ暗号資産が北朝鮮の核・ミサイル開発プログラムに流用されていることを突き止めています。

過去には、Reutersが国連の機密報告書を引用し、北朝鮮が盗んだ暗号資産をミサイル開発資金に充てていると報じています。

2023年5月、米国家安全保障副補佐官Anne Neuberger氏は、北朝鮮のミサイル開発資金の約50%がサイバー攻撃と暗号資産盗難によるもので、2022年7月の「約3分の1」から増加したと述べました。

要するに、韓国取引所のハッキングはDMZの向こう側で核弾頭開発を間接的に支援している可能性があります。

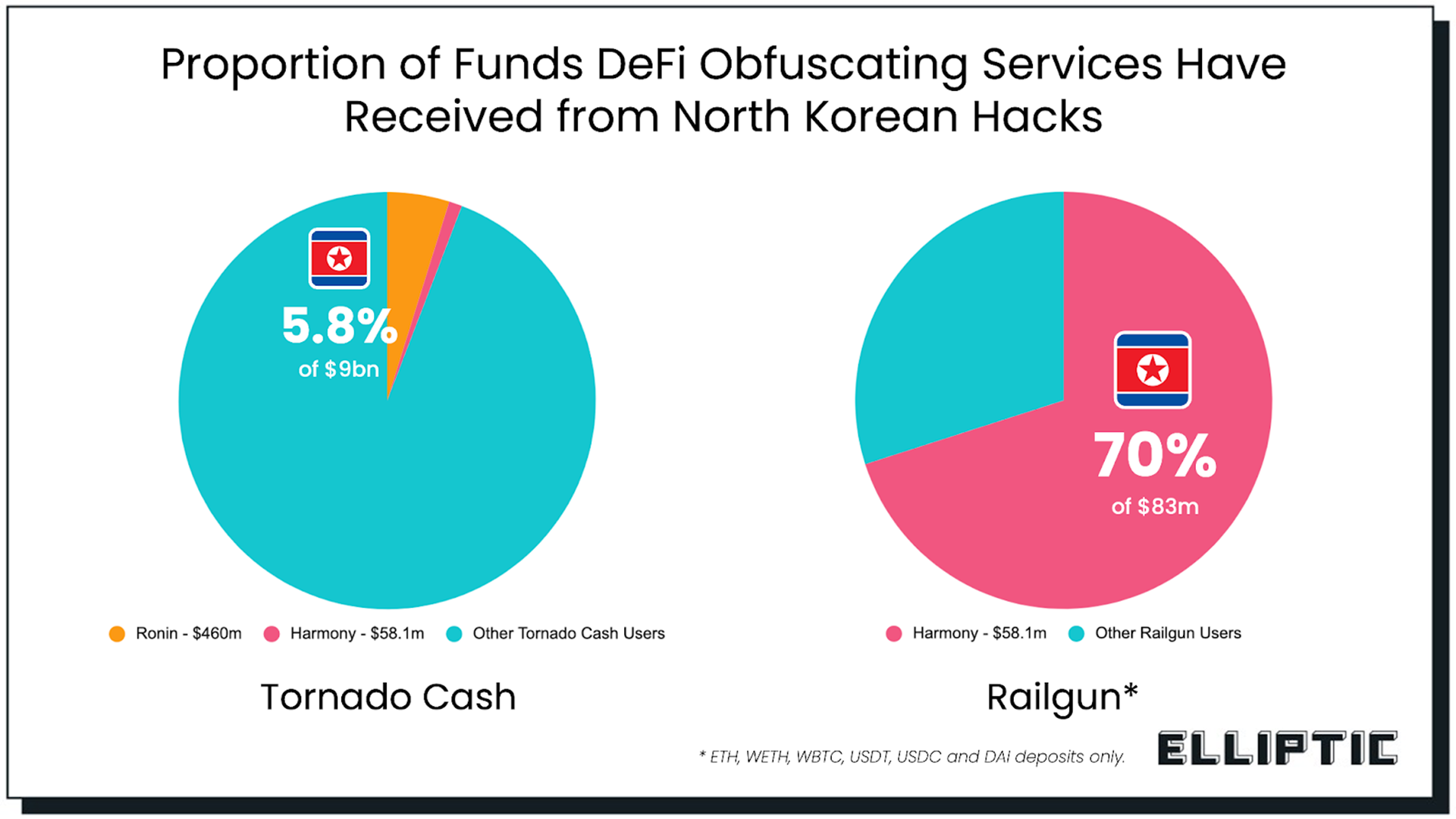

マネーロンダリングの手口も高度化しており、「ピールチェーン」技術で資産を多数の小口取引に分割し、Tornado CashやSinbadでミックス、北朝鮮系取引所でディスカウント換金、最終的に中国やロシアの地下ルートで法定通貨化されます。

2019年のUpbit盗難342,000ETHについて、韓国警察は57%が北朝鮮系3取引所で2.5%ディスカウントでBitcoinに交換され、残り43%が13か国51取引所を通じて洗浄されたと報告しています。ほとんどの資金は未回収のままです。

これが韓国取引所の根本的なジレンマです:

Lazarusは国家資源・無限の投資・24時間体制を誇り、UpbitやBithumbなどの商業企業は絶え間ない国家支援型脅威に立ち向かわねばなりません。

最先端のセキュリティ監査を受ける大手取引所でも、国家規模の攻撃には苦戦しています。

これは韓国だけの問題ではない

8年、十数回の攻撃、2億KRW(2億USD)の被害―これを韓国ローカルの問題と捉えるなら、全体像を見誤っています。

韓国取引所の経験は、暗号資産業界が国家規模の敵と戦う未来の予兆です。

北朝鮮は最も悪名高い存在ですが、唯一のプレイヤーではありません。ロシア系脅威グループはDeFi攻撃に関与し、イラン系ハッカーはイスラエルの暗号資産企業を標的にし、北朝鮮はグローバルに活動領域を拡大―2025年のBybitハッキング(15億USD)、2022年のRonin侵害(6億2,500万USD)など世界中に被害が及んでいます。

暗号資産業界の根本課題は、全ての資産が集権的ゲートウェイを通過することです。

どれほどブロックチェーンが安全でも、資産は最終的に取引所やブリッジ、ホットウォレットを通過します―攻撃者にとって格好の標的です。

これらのノードは膨大な資金を集中させますが、商業企業が限られたリソースで管理しており、国家支援型ハッカーにとって理想的な狩場となります。

防御側と攻撃側のリソースは本質的に不均衡です。Lazarusは100回失敗しても構いませんが、取引所は一度の失敗が命取りです。

「キムチプレミアム」は今後も世界中の裁定取引業者と地元個人投資家を惹きつけ続けます。Lazarusは露見しても止まることはなく、韓国取引所と国家支援型ハッカーの戦いは終わりそうにありません。

次に盗まれる資金があなたのものでないことを願います。

声明:

- 本記事は[TechFlow]より転載しています。著作権は原著者[TechFlow]に帰属します。転載に関するご相談は、Gate Learnチームまでご連絡ください。既定の手続きに従い迅速に対応いたします。

- 免責事項:本記事に記載されている意見や見解は著者個人のものであり、投資助言を構成するものではありません。

- 他言語版はGate Learnチームが翻訳しています。Gateが明記されていない限り、翻訳記事の無断転載・配布・盗用はご遠慮ください。

関連記事

ブロックチェーンについて知っておくべきことすべて

ステーブルコインとは何ですか?

流動性ファーミングとは何ですか?

分散型台帳技術(DLT)とは何ですか?